Безбедносната компанија CheckPoint открила критичка ранливост на Windows DNS серверот стар дури 17 години. DNS (domain name system) е систем кој дава услуги за промена на IP адреси во домеин и домеин во IP адреси. DNS најчесто праќа информација преку UPD портата 53. Клиентот испраќа едно барање до серверот, а серверот му одговара со едно барање.

На ранливоста наречена SIGRed и е доделена ознаката CVE-2020-1350. Се работи за критична ранливост за Microsoft Windows DNS сервер. Ранливоста му овозможува на напаѓачот да пушти извршување на произволен код со администраторско овластување со помош на испраќање посебно формулиран одговор. Зафатени се Windows Server верзиите од 2003 до 2019 година, а за отстранување на ранливоста потребно е да се направи безбедносно ажурирање.

Ранливоста е присутна во верзиите: Windows Server 2008 for 32-bit Systems Service Pack 2 , Windows Server 2008 for 32-bit Systems Service Pack 2 (Server Core installation), Windows Server 2008 for x64-based Systems Service Pack 2, Windows Server 2008 for x64-based Systems Service Pack 2 (Server Core installation), Windows Server 2008 R2 for x64-based Systems Service Pack 1, Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation), Windows Server 2012 ,Windows Server 2012 (Server Core installation), Windows Server 2012 R2 ,Windows Server 2012 R2 (Server Core installation), Windows Server 2016 ,Windows Server 2016 (Server Core installation), Windows Server 2019 ,Windows Server 2019 (Server Core installation), Windows Server, version 1903 (Server Core installation), Windows Server, version 1909 (Server Core installation) и Windows Server, version 2004 (Server Core installation).

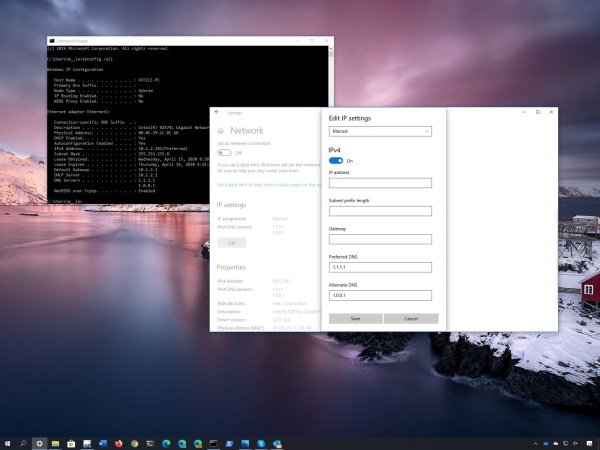

Кон средината на минатиот месец, Microsoft во Patch Tuesday издаде поддршка за сите зафатени верзии. Со користење на поддршката, ранливоста може да се отстрани со малку заобиколно решение (eng. Workaround) , со измена на внесените податоци во registry:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DNS\Parameters

DWORD = TcpReceivePacketSize

Value = 0xFF00

Ранливоста може да се спречи и со користење на наредбата:

reg add “HKLM\SYSTEM\CurrentControlSet\Services\DNS\Parameters” /v “TcpReceivePacketSize” /t REG_DWORD /d 0xFF00 /f

по што треба повторно да се стартува DNS сервисот за да се применат измените:

net stop DNS && net start DNS

По примената на заобиколното решение, DNS серверот на Windows системот не ќе може да ги разликува DNS називите на своите клиенти во случај кога DNS одговорот од серверот е поголем од 65380 бајти.