Како што предупредуваат истражувачите Талал Хаџ Бакри и Томи Миск, популарната апликација TikTok може да биде злоупотребена за ширење на дезинформации на платформата. Ова се должи на тоа што апликацијата сè уште користи HTTP протокол за преземање на содржината, без сигурносен сертификат за дополнителна заштита.

Бакри е iOS програмер во NuraLogix Corp, а Миск е ди-џеј и музички продуцент. Сигурносната слабост во популарниот TikTok им овозможува на локалните напаѓачи да го хакираат кое било видео во корисничкиот feed на апликацијата и да ја заменат со своја содржина. Истражувачите пружиле и практичен доказ за напад (PoC) на уредите што ја користат TikTok апликацијата, притоа служејќи се со техниката на напад позната како “посредник” (man-in-the-middle или MiTM).

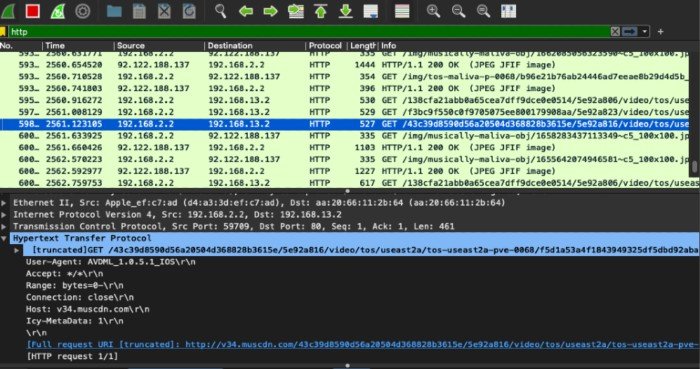

Пропустот се состои во тоа што апликацијата користи небезбеден HTTP протокол за преземање и приказ на видеосодржината во обид да ја подобри брзината со којашто може да се пренесуваат податоците, истакнуваат истражувачите. Меѓутоа, овој недостаток од заштита истовремено им овозможува на напаѓачите лесно да го изменат кој било HTTP сообраќај, тука вклучувајќи ги и видеата.

Според истражувачите, ранливоста е особено загрижувачка со оглед на тоа што социјалните мрежи се користат за ширење дезинформации и за влијание врз јавноста. Ова може да направи популарната апликација TikTok да стане најнова палтформа за ширење лаги. При нападот со кој покажале како функционира искористувањето на ранливоста, Миск и Бакри демонстрирале како на популарниот TikTok може да се хакнат видео снимките за да прикажуваат видео снимки од напаѓачот на пример со видеа врзани со Ковид-19.

Според зборовите на Миск, видеосодржините, профилните слики на корисниците на апликацијата, и статичните видеослики се ранливи за напад бидејќи се пренесуваат од регионална мрежа за испорака на содржината (CDN) користејќи небезбеден протокол за пренос на хипертекст, наместо заштитениот протокол пренос HTTPS.

Водечките CDN како што се тие на Apple и Google, имаат веќе вградена технологија и поставки во нивните iOS и Android платформи, кои побаруваат користење на шифрираниот HTTPS протокол со цел да се заштити преносот на податоци. Меѓутоа, истовремено тие нудат можност програмерите да се откажат од HTTPS поради компатибилност, што “би требало да биде исклучок а не правило“, укажуваат истражувачите.

TikTok за iOS (верзија 15.5.6) и TikTok за Android (верзија 15.7.4) сè уште користат нешифриран HTTP за да се поврзат со TikTok CDN, забележуваат Бакри и Миск. Тие го нарекле TikTok, “гигант за социјално вмрежување со околу 800 милиони активни корисници месечно“, треба што побрзо да се реши проблемот и да се “придружува до индустрискиот стандард во поглед на приватноста и заштита на податоците“.

Изведувањето на напад побарува контрола врз рутерот што некој го користи за пристап до интернет и со тоа и до TikTok. Потоа напаѓачот може да го пренасочи HTTP барањето за видеосодржина, којашто е дел од стримот на корисникот на TikTok на сервер којшто се наоѓа под негова контрола. Тоа им овозможува на напаѓачите да извршат MiTM напад, да манипулираат со сите податоци што се испраќаат преку HTTP и ја прикажуваат својата содржина наместо легитимната содржина на TikTok корисникот.

Освен хакерите, оваа ранливост на TikTok може да ја искористат и други лица кои имаат цел да пласираат и шират лажни видеоснимки, тука вклучувајќи ги и директните интернет провајдер, злонамерните VPN провајдери, владите и разузнавачките служби, кои можат да ги примораат интернет-провајдерите да ги инсталираат нивните алатки со помош на кои ќе можат да ги следат или да ги менуваат податоци, предупредиле истражувачите.